この記事は2023年3月14日に「The Finance」で公開された「2023年2月2日開催ONLINE EXECUTIVE CONFERENCE「SOCトランスフォーメーションの威力~金融業界における新しいセキュリティオペレーションの提案~」<アフターレポート>」を一部編集し、転載したものです。

2023年2月2日(木)、セミナーインフォ主催 ONLINE EXECUTIVE CONFERENCE「SOCトランスフォーメーションの威力 ~金融業界における新しいセキュリティオペレーションの提案~」が開催された。

かねてより、機密性の高い個人情報と金融資産の両方を扱う金融サービス業界は、サイバー攻撃の脅威にさらされてきた。

近年では、パーソナライズされた顧客体験が求められていることを受け、多くの金融機関が外部パートナーとのデータ共有によりそうしたニーズに応えようとしている。その結果、金融機関が保護しなければならない攻撃対象領域がさらに拡大し、セキュリティオペレーションを自前で行う事が必須となることで自動化や効率化が求められている。

本セミナーではこのような深刻化するセキュリティの課題を解決するため、パロアルトネットワークスが提唱するプラットフォーム戦略について、またその戦略に基づいたセキュリティオペレーションの効率化や攻撃対象領域の管理方法について解説いただいた。

目次

「金融業界における新しいセキュリティオペレーションの形」

- 【講演者】

パロアルトネットワークス株式会社

チーフサイバーセキュリティストラテジスト

染谷 征良 氏

<ビジネスニーズの多様化に伴うIT環境の変化と複雑化/深刻化するサイバーリスク>

昨今、業務アプリケーションのクラウド移行やテレワークなどの働き方改革、DXによる抜本的なビジネスモデル変革、サプライチェーンとのデータ統合によるビジネスプロセスの高度化など、多様化するビジネスニーズに対しITが重要な役割を果たしている。一方でIT環境が複雑に変化すると同時にセキュリティリスクも多様化することで、監視対象が増加するなどセキュリティオペレーション業務は複雑化している。

自組織だけでなく様々なステークホルダーにまで影響が及ぶインシデントが国内外で頻発するなど、サイバーリスクのビジネスインパクトは甚大になっている。弊社が年商300億円以上の民間企業の経営層1300名を対象にした調査結果によると、約96%の企業が過去1年間にセキュリティインシデントを経験し、それらによる事業継続の停滞を経験したのは約33%に上った。日本企業に限れば事業継続への影響があった企業は約23%だが、知的財産の漏洩が約41%と世界的にも多い結果となった。さらにインシデント1件あたりの復旧に要するコストは約3億円に上り、年々増加している。

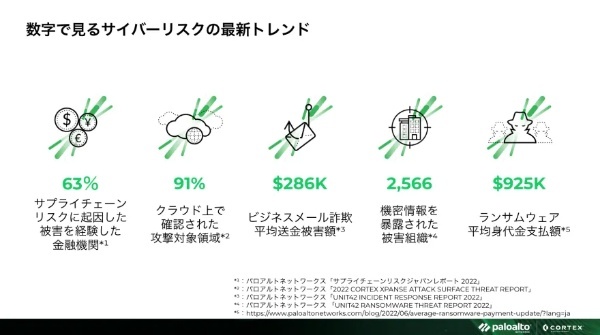

<サイバーリスクの最新トレンド>

また、近年では業務委託先や取引先などのサプライチェーンにおけるセキュリティの不備が、サイバーリスクを深刻化させる1つの要因となっており、金融機関においては約63%がサプライチェーンに起因したインシデントを経験している。また、デジタル化に伴う傾向として、様々な所で確認されている攻撃対象領域のうちの約91%はオンプレミス環境ではなくクラウド環境である事も明らかとなった。その他、ビジネスメール詐欺やランサムウェアによる攻撃、機密情報の窃取や暴露等の被害も多発している。

企業のセキュリティ施策を一層複雑化させる原因が2つ存在する。

1つ目はデータ活用の活発化を背景とした個人情報関連の法規制の厳格化である。個人情報を守るためのセキュリティ対策が不十分だった場合には、その過失に対する罰則が厳しくなっている点などが挙げられる。

2つ目は、「防衛産業サイバーセキュリティ基準」や「重要インフラのサイバーセキュリティに係わる行動計画」等のセキュリティ政策である。従来のように脅威を特定し防御するだけでなく、早期にインシデントを検知し対応、復旧できる体制の整備が必要となり、ここでもセキュリティ対策が不十分な場合にビジネスリスクをはらんでいる点が共通している。つまり説明責任が果たせるセキュリティの整備がポイントになる。

これらを踏まえ、サプライチェーンを含めた安全性の確保と対応体制の整備が重要インフラ分野を超えて経営課題になっているのである。

<セキュリティオペレーションの高度化・効率化を妨げる課題>

組織において説明責任を果たせるセキュリティを確保する為に、セキュリティオペレーションの責任の範囲や対応領域はセキュリティ組織運営からインシデント対応、内部統制や外部組織との連携等多岐にわたっている。弊社がセキュリティ責任者に対して実施した調査によると、これらのセキュリティオペレーションの対応領域を網羅的に整備出来ていて、セキュリティオペレーションの成熟度が高いと自己評価したのは日本国内ではわずか8%だった。

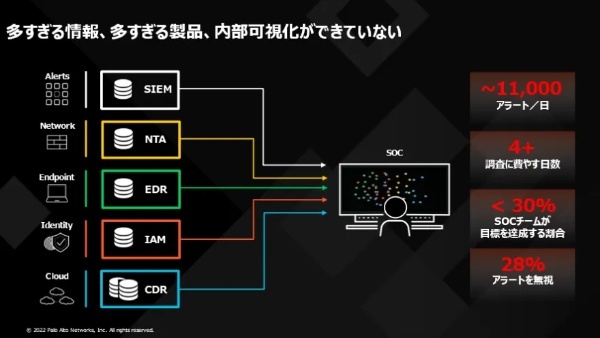

セキュリティオペレーションの高度化においてはセキュリティ人材の不足や、アラート疲れ、多数の製品・サービス導入による煩雑な管理や運用、企業のインフラ全体での可視性の欠如、技術の複雑化などが課題となっている。つまり、サイバーリスクは複雑かつ深刻化する一方で、個別最適やサイロ化が実効性のあるセキュリティ実現の妨げになっているのである。

<金融業界で進むゼロトラストと必要となるセキュリティオペレーション>

コロナ禍で最も話題になったセキュリティに関するキーワードが「ゼロトラスト」である。昨今のIT環境、ビジネスニーズ、サイバーリスクの変化などを総合的に鑑みるとゼロトラストは極めて重要なセキュリティ戦略の1つであり、最も積極的に取り組んでいる業種の1つが金融業界である。

弊社独自の調査によると金融業界の約35%の企業が、今後3年間のセキュリティの最重要施策は「ゼロトラスト」と回答した。しかしながら様々な業種を見ると、ゼロトラストはインフラ全体で取り組むべきものであるが、個別の新しいツールを導入することに注力しているケースが多く、インフラ全体でのデータを活用したアナリティクスや、インシデント発生時の対応の自動化、攻撃対象領域の特定などの施策が進んでいないのが現状である。これらの施策は如何に脅威を早期に検知し、対応、復旧に結びつけるかに直結するものであり、リスクを如何にして削減し被害を最小化させるという点において押さえていただきたい施策になる。

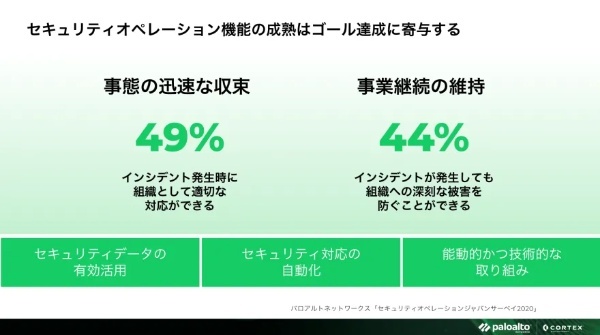

<セキュリティオペレーションの成熟はゴール達成に寄与する>

前述の調査においてセキュリティオペレーションが成熟していると回答した企業の場合、インシデント発生時に組織として適切な対応ができ、また組織への深刻な被害を防ぐことができると回答している傾向が特に強い。これらの企業はセキュリティデータの有効活用、インシデント対応の自動化、スキルのあるエンジニアによるスレットハンティングといった能動的かつ技術的な取り組み等の施策に取り組んでいることがわかった。

金融業界においては、メガバンク以外はセキュリティオペレーションを外部委託しているケースが多く、セキュリティオペレーションを高めるには内製化は1つのテーマになってくるだろう。

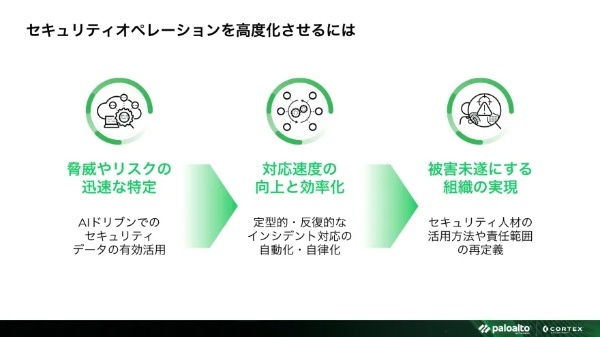

<まとめ>

金融業界に限らず、セキュリティの人材不足やスキル不足が深刻な問題になっているなかで、セキュリティオペレーションを高度化させるには次の3点が重要となる。1つ目に、いかにしてエンドポイントから認証基盤までセキュリティデータを統合し、AIで分析をして脅威やリスクを迅速に特定していく、AIドリブンでのセキュリティデータの活用が必要である。2つ目はテクノロジーを活用した定型的・反復的なインシデント対応の自動化・自律化による対応速度の向上と効率化である。最後に、セキュリティ人材の活用方法や責任範囲の再定義である。テクノロジーを活用し定型業務を自動化した分、優秀なエンジニアの技術力を活かし、向上できる取り組みにリソースを充てることで被害を未遂にする組織を実現させる事が重要である。

従来は人が中心だったセキュリティオペレーションを、既存の投資も活かしながら、データ/テクノロジー中心のものに変えていくことで、インシデントが発生した場合でも適切に対応し、深刻な被害を発生させないようにすることに繋がっていくと考えている。このような新しいセキュリティオペレーションの考え方、発想の転換を是非検討いただきたい。

「SOCトランスフォーメーションによる、セキュリティオペレーションの改革」

- 【講演者】

パロアルトネットワークス株式会社

Cortex営業本部 本部長

露木 正樹 氏

<サイバーセキュリティの変革が不可欠>

サイバーセキュリティに関する主なトレンドとして、2021年に弊社が実施した調査結果によると、クラウドインシデントの増加率が前年比で188%となったり、約61%の企業がハイブリッドワーカーの保護に苦労していると回答したり、脅威検出の効率を高めるためにAIを利用している組織の割合が約53%にのぼるなど、働き方やIT環境の変化が企業のサイバーセキュリティに影響しているという動向が読み取れる。

昨年攻撃を受けた組織は96%におよび、33%のセキュリティ担当者が侵害の影響で業務が中断したと回答した。また侵害からの復旧に関連する平均コストが約3億円を超えているのが現状であり、サイバーリスクに対して対策をしないと様々なコストを負担することとなる。

<次世代プラットフォームがサイバー変革を実現>

一般的に、セキュリティは「ベストオブブリード」、即ち適材適所に1番良いソリューションを充てるべきであるというポイントソリューションだと考えられているが、実際は多くのソリューションが乱立し、これに対抗するのは「プラットフォームアプローチ」である。しかし我々パロアルトネットワークスだけではなく、約77%のセキュリティ担当役員は、使用するセキュリティソリューション/サービスを削減する事(ベンダーコンソリデーション)が重要であると考えている。

現在弊社は大きく3つのプラットフォームと1つのサービスでサイバーセキュリティに対する変革を実現している。ネットワークセキュリティのプラットフォームとしてStrata / Prisma SASE、クラウドセキュリティのプラットフォームとしてPrisma Cloud、セキュリティ運用のプラットフォームとしてCortex、これら3つのセキュリティプラットフォームによってベストオブブリード プラットフォームアプローチを提供している。また、Unit 42という脅威リサーチャーとセキュリティコンサルタントのチームがあり、アドバイザリーサービスなどを提供している。

従来のセキュリティのように、様々なソリューションに対して様々な製品が使用されていると、管理運用のコストが高くなるだけでなく、検出したものに対する防御の動作が遅くなる可能性もある。しかし我々はネットワークセキュリティ、クラウドセキュリティ、セキュリティオペレーションの3つのソリューションで、それぞれのセキュリティを担保、管理することができるのである。

<ゼロトラストの原則とセキュリティファンクション>

昨今様々なメーカーやベンダーが謳っている「ゼロトラスト」であるが、ゼロトラストとは米国国立標準技術研究所(NIST)のNIST SP800-207の7つの原則を実践することでゼロトラスト・アーキテクチャが実現できるといったものである。

この原則を実際に弊社ソリューションで当てはめてみると、すべてをリソースとみなし、すべての通信を保護し、アクセスはセッション毎に許可し、動的ポリシーにより決定するといった点はSASE、SD-WAN、CASB、NGFWで可能である、つまり弊社のStrata / Prisma SASEといったネットワークセキュリティプラットフォームで実現可能である。次に、すべての資産の完全性とセキュリティ状態の監視/評価については、クラウド上にそれらの資産がある場合はPrisma Cloudで、オンプレミスやデータセンターの場合はCortex XSIAMで実現可能である。弊社は現在認証基盤を持っておらず、アクセスが許可される前のリソースの認証と認可については現在使用中のもので対応が可能だ。最後に、資産、インフラ、通信の現状についての情報収集とセキュリティ状態の改善については、セキュリティオペレーションのプラットフォームであるCortex XSIAMで実現できるのだ。

このように弊社が提供する3つのプラットフォームがあれば、NISTが提唱するゼロトラスト・アーキテクチャが実現可能なのである。

<Cortex XSIAMについて>

Cortex XSIAMは、前述の通りセキュリティオペレーションのプラットフォームであるが、セキュリティを自動的にインテリジェンスでマネージメントするといった製品である。

セキュリティ業務については情報や製品が多く、内部可視化できていない「サイロ化」状態にある。弊社が実施した調査によると、平均的に1つの組織が1日に11,000ものアラートを受け取っており、インシデントが発生した場合の調査に4日以上費やし、SOCチームがKPIに到達する割合は30%未満で、約28%のアラートは無視されているといったことも明らかとなった。

この状況を解決するためにはセキュリティ対策の再設計が必要であるが、今までの再設計は、境界型からゼロトラストやSASE型に、インフラであればデータセンターからクラウドへ、エンドポイントはアンチウイルスからEDRやXDRといったものであった。それに加えてセキュリティオペレーションがSIEMから何かに変化していく必要があるのではないかと考えている。

現在は、SIEMにデータやログ、アラートを集め、アナリストが検出、調査、対応し、分析はAI/MLに任せ一部を自動化している。しかし弊社が考えるセキュリティオペレーションの再設計では、今までアナリストに頼っていた分析や検出、調査、対応をAI/MLにより可能な限り自動化し、本当に人間の知見が必要なものだけをアナリストに渡す。そしてアナリストが「センターオブセキュリティ」としての仕事が全うできるように時間を与えるべきだと考えている。

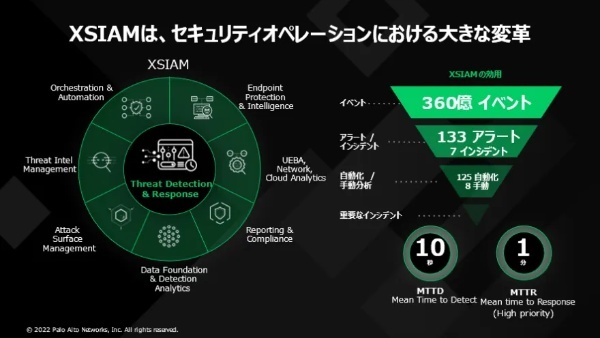

つまり、XSIAMはセキュリティオペレーションの再設計を実現するために「インテリジェントなデータと分析」、「最初に自動化」、「積極的なセキュリティを提供」の3つのキーコンセプトに基づいて設計されており、検知と対応、アナリストの経験、継続的なリスク削減の変革を実現するのである。

<パロアルトネットワークスが社内で実現しているコンセプト>

弊社のセキュリティオペレーションセンターは全世界で10名のアナリストで展開している。現在1万人以上の社員のネットワークデータや認証データがあり、エンドポイントは約5万台、セキュリティ対象であるクラウドアセットは約430万の情報が存在する。1日23テラバイトにもおよぶこれらのデータはCortex Xpanseというアタクサーフェイスの情報と含めて、Cortex XDRのアナリティクスに渡し、そこでインシデントを検知しCortex XSOARで90%以上を自動化する。その後セキュリティオペレーションセンターのアナリストに渡すデータは、高リスクのインシデント、およびプロアクティブな脅威ハンティングのみとなり、これらに集中できるようになるのである。

これを具体的に弊社以外でも使用できるようにした製品がCortex XSIAMである。

<XSIAMはセキュリティオペレーションにおける大きな変革>

ネットワーク、エンドポイント、クラウド、など共有できる情報も増えており、全てのデータは標準化され、組み込まれた、エンドポイント、クラウド、ネットワーク、アイデンティティの4つのアナリティクスが動き出し、さらにアタックサーフェスやスレットインテルの情報を組み合わせて処理する。そしてセキュリティオペレーションアナリストの知見が必要なものだけを渡す、というのがXSIAMである。

前述の通り、弊社のセキュリティオペレーションセンターは、1日で23テラバイトのログデータを受け取っている。イベント数にすると360億となり、自動で133のアラートに集約される。そのうち125個はほぼ完全に自動で処理し、8つだけ手動でアナリストが担当する。この際のMTTD(検出までの時間)は10秒、MTTR(平均復旧時間)は1分という速い反応となる。

<まとめ>

セキュリティオペレーションセンターの変革のためにクラウドで提供するエンタープライズ向けの基盤であるXSIAMは、データセンターからクラウドまでセキュリティ運用が可能だ。データの関連付け、分析、トリアージ、レスポンス、自動化、全て対応できる。まずはCortex XDR、Cortex XSOAR、Cortex Xpanse、それぞれの製品をまず使っていただき、将来的にセキュリティオペレーションのプラットフォームとして、Cortex XSIAMに統合されていくのでぜひ検討いただきたい。

Cortex XSIAMはアナリストの経験と生産を向上させ、業界最高の脅威インテリジェンスで高度な攻撃を明らかにし、新しいデータソースの導入を簡素化しSIEMの機能を向上させるといったセキュリティオペレーションセンターが必要とするものを提供する。皆さまにも是非セキュリティオペレーションの再設計についてご検討いただきたい。

「アタックサーフェース管理の新潮流 — Cortex Xpanseが提供する攻撃対象領域の管理方法」

- 【講演者】

パロアルトネットワークス株式会社

Cortex営業本部 システムエンジニア

野口 みどり 氏

<ビジネスニーズの多様化により複雑化するサイバーリスク>

昨今、データ経営や働き方改革、業務効率化、コスト削減などビジネスニーズが多様化しておりサプライチェーンやリモートアクセス、業務委託先、クラウドといった様々な場面で企業を取り巻くサイバーリスクが増大している。また、ビジネスニーズの多様化に伴う事業環境の変化により、セキュリティ対策のサイロ化が一層顕在化している。実際に、医療機関や自動車部品メーカーなど様々な業界でランサムウェア等のサイバー攻撃により、システム復旧に数億円、数カ月の期間を要するといった、事業に甚大な被害をもたらすインシデント事例も発生している。

<アタックサーフェスとは>

アタックサーフェス(攻撃対象領域)は、許可されていないユーザー(攻撃者)が組織へ攻撃を行う際に、攻撃者から見えているインターネット上のすべてのポイントまたは攻撃ベクトルの数のことである。組織は公開されている資産を継続的にスキャンすることで、潜在的な脅威を可能な限り迅速に特定してブロックすることができる。また、サイバー攻撃が成功するリスクを減らすために、アタックサーフェスを最小限に抑えるように努める必要がある。インターネット上に公開された攻撃対象領域となりうるポイントが直接攻撃された事例もあり、アタックサーフェスが小さいほど保護が容易になるため、それらを減らすことが重要になるのである。

<問題の大半はクラウドにある>

アタックサーフェスになりうる部分は、クラウド環境やインターネットに向いている資産、未認可のクラウド資産、外部向けのオンプレ資産、第三者が所有するインターネット資産、IoT & モバイルデバイス、サプライチェーン資産、買収企業のITなどが挙げられる。

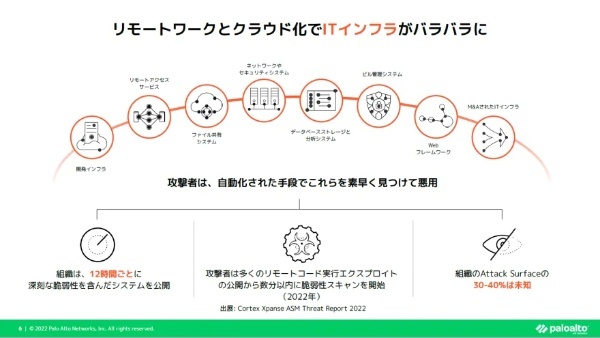

昨今では多くの企業リモートワークなどの働き方改革や、資産をオンプレからクラウドへ移行するといった潮流から、ITインフラの統制が取れていない状態であると考えられる。そのため、攻撃者は自動化された手段によってこれらの脆弱性を素早く見つけて悪用するという傾向がある。

弊社が2022年に実施した調査結果によると、攻撃者は約1時間というわずかな時間でインターネット上に公開されている攻撃対象となる全てのデータを見つけることができることが分かった。また、企業側はアタックサーフェスになりうる深刻な脆弱性を含んだシステムを12時間ごとに公開しているのであるが、それに対し、攻撃者の多くは数分以内には脆弱性スキャンを開始しているのである。さらに、企業側はアタックサーフェスの30%〜40%は把握できていないのである。

これらの問題の背景として、インターネットと自組織の境界線が曖昧になっているという点が挙げられる。企業のクラウドへのシステム・サービスの移行に伴い、攻撃者の攻撃対象領域もクラウドに移行しているのだ。実際に攻撃を受けた領域としてクラウドが78.91%、オンプレミスが21.09%となっており、攻撃者にとってクラウド環境は狙い目になっているという事実もある。これらに対してリスク評価のようなスナップショットの分析では捉えられず、対策するには継続的な監視が必要である。

業界問わず攻撃対象領域で特に多く見られる弱点になっているのが、リモートデスクトッププロトコル(RDP)であり、その数は全体の約30%にのぼっている。公開しているサーバーにメンテナンス目的でRDPを許可したままになり、攻撃者が悪用し社内に侵入された事例もあるため、十分に留意する必要がある。

<従来のセキュリティ運用プロセスがもたらす課題>

従来の受動的で手作業によるセキュリティ運用プロセスには4つの課題がある。

1つ目は、管理者のアタックサーフェスの可視化には限界があることである。管理者は把握できていない資産が多く、把握できていない部分がアタックサーフェイスになりうるという悪循環が発生している。2つ目はアタックサーフェスを発見しても資産、プロセス、所有者の所有者の関連付けがなく、また改善策の決定と実行は手作業のためミスが発生しやすくなる点だ。3つ目は脆弱性スキャンなどの対応が後手にまわり、ゼロデイ脆弱性への対応が遅くなることがあげられる。4つ目はリスクの優先順位付けが不明確であり、攻撃の可能性や結果に関する情報が不十分なため、膨大な量のアラートの処理を正しく行えず、アラート疲弊に陥ってしまうことである。

<攻撃される前のリスクの発見・修正>

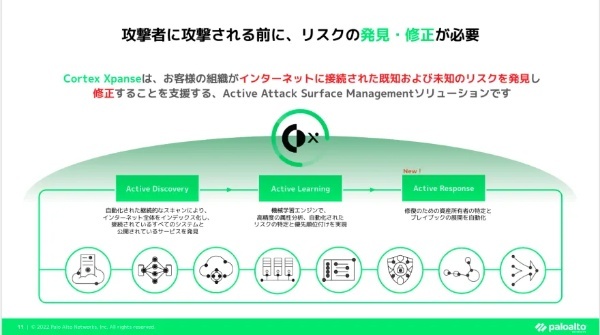

これらの課題を解決するためには、攻撃者に攻撃される前にリスクを発見、修正することが必要であり、この対策にCortexXpanseを有効活用できる。Cortex Xpanseは、インターネットに接続された既知および未知のリスクを発見し修復するアクティブ アタックサーフェスマネジメントソリューションである。単なるアタックサーフェスマネジメント(ASM)ではなく「Active」が頭につくことが注目していただきたい特徴である。CortexXpanseは、自動化された継続的なスキャンによりインターネット全体をインデックス化し、公開されている全ての資産・サービスを発見する。(ActiveDiscovery)次に、発見した資産に対して機械学習エンジンで高精度の属性分析やリスクの特定、優先順位付けを実現する。(ActiveLearning)最後に特徴的な機能が、「ActiveResponse」である。資産の所有者の特定とプレイブックの展開を自動化し、発見の次の段階である修正を支援する機能である。

未知なるアタックサーフェスの発見は解決策のひとつに過ぎず、修正しない限りはアタックサーフェイスのままになってしまい、可視化にとどまってしまう。CortexXpanseはアタックサーフェスの可視化ツールとは異なり、アクティブレスポンスにより、可視化の次のステップである対応までアクティブに実施し、自動的にリスクを解決することをできる。

<アクティブなランサムウェア対策例>

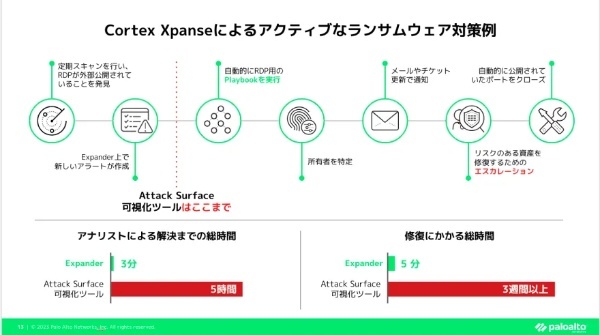

RDP経由で社内に侵入されたケースを例に説明する。まず定期スキャンを行い、RDPが外部公開されていることを発見する。発見したことに対して、新しいアラートが作成される。ここまでが可視化ツールでも出来ることである。

通常は、アナリストが外部公開されているRDPの所有者を特定し、公開して良いシステムかどうか確認をする。公開すべきものでは無い場合は、このシステムがアタックサーフェイスであることを意味し、修復が必要になるのである。このシステムの調査ならびに修復作業はアナリストにより実施される。

Cortex Xpanseのアクティブな機能では、アラートをトリガーに自動でプレイブック(作業手順書)を実行し、所有者を特定し、メールやチケット更新で通知し、メール内に含まれるリスクのある資産を修復するためのエスカレーションに沿って自動的に公開されていたポートをクローズするといった対応が可能となる。これにより、従来は3週間以上かかっていた修復までの総時間を5分に短縮することができる。また発見や修復の時間を大幅に短縮できた結果、攻撃対象が晒される時間を減らす、つまり攻撃に遭う可能性を減らすことができるのだ。

<まとめ>

CortexXpanseの特徴として、RDPが許可されているシステム、安全でないOpenSSHなど、これまで知られていなかった脆弱性を検出し自動的に修正することで攻撃から攻撃を実施されるリスクの低減へとつなげることをできる。次にWeb ASMと統合している点がある。ASMによる保護を拡張し、管理対象および非管理対象のWebで実行されている安全でないコンテンツを特定し、重大なセキュリティギャップを浮き彫りにできるのである。さらに、ダッシュボードやレポート機能など運用面で活用できる機能も提供している。

GigaOm社によるASMベンダー評価ではリーダーとして評価され、金融担当のCTOや金融機関のセキュリティ&リスクマネジメント担当者からも高評価をいただいている弊社のCortexXpanseを、是非アタックサーフェイスマネジメントツールとしてご検討いただきたい。