この記事は2022年9月2日に「The Finance」で公開された「Fortinet 金融DXセキュリティSummit 2022 (特別編)~金融DXを加速させるクラウドシフトとセキュリティ対策とは~」を一部編集し、転載したものです。

2022年8月3日(水)、フォーティネットジャパン合同会社の主催によるウェビナー「Fortinet 金融DXセキュリティSummit 2022 (特別編)~金融DXを加速させるクラウドシフトとセキュリティ対策とは~」が開催された。

日本の金融DX(デジタルトランスフォーメーション)は、デジタル技術をビジネスのさまざまな面で統合し、新しい事業価値や顧客体験を多く創出しようとしている。

また規制強化の動きへの対応も含めて、デジタル化をさらに進めるにはクラウド活用を促進させると共に、クラウドとオンプレミスに分散されたデータを連携させるITインフラと、この複雑化するITインフラに柔軟に適応できる強靭性の高いセキュリティ対策が必要となる。

本ウェビナーでは金融DXに必要なクラウドシフトに伴うリスクとセキュリティ対策について講演及びパネルディスカッションが行われた。

「経営者がDX推進と両輪で考慮すべきサイバーセキュリティ」

ディレクター

<DXの進展 ~“デジタル技術”を前提としたエコシステム~>

「金融DX」と呼ばれるように、金融業界においてもDXが進んでいる。デジタル技術の進展あるいは多様な働き方が急速に広まっており、金融業界もデジタルを推進しないという手はない。デジタル技術の活用は主にはクラウド利用の拡大、リモートワークの普及、データ利活用と外部接続の3つで構成される。

<DXの進展による変化~1.クラウド利用の拡大>

1つめの要素であるクラウド利用に関して、総務省の「令和3年通信利用動向調査」によると、「クラウドサービスを利用している」と回答した銀行・保険業の割合は89.1%だ。この数字は情報通信産業に次ぎ、第2位である。

業務効率化やビッグデータ解析、UX/CXの向上のためにはクラウド活用が優位性を持つ。金融分野においてはコミュニケーションツールや情報系システムを中心に利用が拡大した。一部の金融機関においては、基幹システムをパブリッククラウドで実装する事例も出てきている。

一方DXの進展による変化としては、クラウドの利用により境界外部に配置された守るべき資産が増加していることや、認証ポイントの分散によるID管理やアクセス管理の複雑化が挙げられる。

<DXの進展による変化~2.リモートワークの普及>

前述の総務省調査によると、「テレワークを導入している」と回答した金融機関の割合は82.4%だ。労働人口減少社会においてリモートワーク環境の整備と柔軟な活用は、ミレニアル世代以降の優秀な人材の確保において前提条件になっており、多様な接続技術・方式によりリモートワーク環境が整備されている。

一方で端末・ネットワークのセキュリティ、マルウェア感染、情報漏えい、不正アクセス等のリモートアクセスに関するセキュリティリスクが増加している。またリモート接続のための機器(VPN等)の脆弱性に対するサイバー攻撃の増加も顕著となっている。

<DXの進展による変化~3.外部とのデータ連携機会の増加>

前述の同調査では、ビジネスにおいて個人データを「積極的に活用している」「ある程度活用している」と回答した金融機関の割合は62.3%で調査対象産業中1位だ。

また、個人データを「積極的に活用している」「ある程度活用している」と回答した金融機関のうち、52.7%は個人データを「新規事業や新ビジネスモデルの創出のために自社内で活用」、5.5%は「他社へのデータ提供に活用」している。企業システムの外部連携増加と共にITシステムが複雑化しており、外部からのサイバー攻撃を受ける可能性のあるアタックサーフェースが増加しているのも懸念事項となっている。

<DX進展によるサイバーリスクの増加>

DXの推進は非常に多くのメリットがある反面、守るべき範囲が拡大している。従来はオフィスやデータセンターといわれる組織の中を対象としていたが、近年はクラウド、モバイル、テレワーク環境、業務提携先等も含まれ、攻撃者視点でのアタックサーフェースが増えている。

また、サイバー攻撃者についても変化があり、攻撃者のプロ化、マルウェア開発サービス、ダークウェブの台頭等、サイバー犯罪のエコシステムが構築され、サイバー攻撃も高度化・巧妙化している。境界外でのIT資産の増加により、それら資産を守る人材が質・量の面で不足している。

また、セキュリティ対策やセキュリティ運用の遅れや、人材の疲弊等による人的ミスの増加にも繋がりうることもあり、企業はデジタルトラストの確保が困難になりつつある。

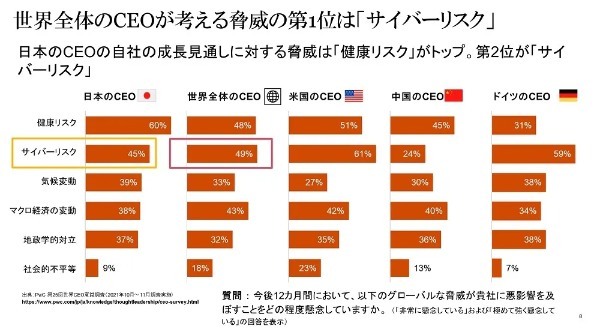

PwCが実施した「第25回世界CEO意識調査」によると、日本のCEOが脅威と捉えていることの第1位は「健康リスク」で、第2位が「サイバーリスクだ。一方で世界全体でのCEOが考える脅威の第1位は「サイバーリスク」となっており、サイバーリスクが経営に与える被害の大きさを、世界中のCEOが認識していることを示している。

また同調査で各インシデントが2021年と比べて2022年にどのように変化するかを聴取したところ、58%の経営者がクラウドサービスへの攻撃が「増加」または「大幅に増加」するだろうと回答した。脅威の起点としてモバイル、IoT、クラウドサービスプロバイダーを挙げる回答が多く、対策が急務となっている。

<DX時代のセキュリティコンセプト>

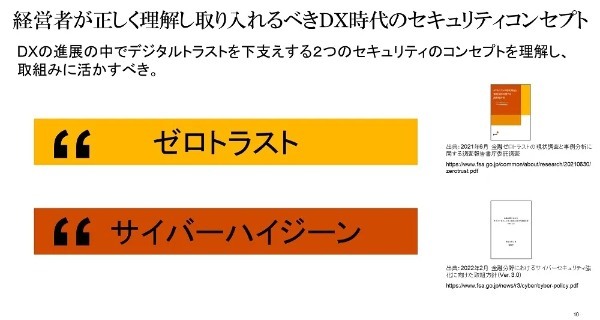

DXの進展の中で、重要なのセキュリティのコンセプトが2つある。1つめは「ゼロトラスト」で、2つめは「サイバーハイジーン」だ。

いずれもデジタルトラストを下支えするもので、前者は2021年6月に、後者は2022年2月に金融庁からレポートや取組方針が公開されている。これらDX時代のセキュリティコンセプトは経営者が正しく理解し、取り入れなければならない。

<ゼロトラスト>

従来の防御は境界防御が中心であったが、DX推進により様々なリソースが自社のシステムにアクセスし、自社のシステムも境界の外側へアクセスするようになった。そのため、アクセス元となるデバイスとITシステムの間にアクセスを決定する機構を設け、アクセス要求に対して多様な情報を活用して都度アクセスの信頼性を検証し、認証・認可を行う。

従来はIDやパスワードで認証していたが、端末のパッチが最新バージョンか、IPアドレスが国内か海外か、といった情報も活用し、総合的にリスクを判断してアクセスを許可する。つまり、暗黙的に信頼する領域を最小化し、その都度認証・認可をしていくのがゼロトラストのコンセプトだ。

PwCが2021年に国内企業に対して行った調査によると、ゼロトラストから得られた効果として最も多かった回答は「DXの推進・多様な働き方の実現」だった。この結果からも、ゼロトラストの採用が、DX時代におけるアーキテクチャの採用に繋がっていることが伺える。

全ての金融機関がゼロトラスト・アーキテクチャーを求められるのかと言えば、必ずしもそうではないと考える。NIST SP800-207におけるゼロトラストの7つの原則を参照すると、ゼロトラスト・アーキテクチャーそのものへ移行せずとも、DXと親和性の高い要素を既存環境に取り入れながらセキュリティを強化することが可能だ。

例えばネットワークの場所に関係なく全ての通信を保護する、企業リソースへのアクセスはセッション単位で付与する、全ての資産の整合性とセキュリティ動作を監視し測定するといったことからもセキュリティを強化することができる。

<サイバーハイジーン>

「ハイジーン」とはコロナ禍でよく聞かれるようになった言葉である。フィジカルのハイジーンは、身体の対処療法ではなく、身体の内部自体の健康=衛生性を確保することを意味する。一方、「サイバーハイジーン」とは、セキュリティの基礎を整備しシステムの免疫力を高めることである。

サイバー攻撃に備え、システムや機器のセキュリティ実装・設定のハードニングを行い堅牢な状態を保ちながら、システム・機器群の基本的なセキュリティをきめ細かく実装・設定し、日々習慣化することが重要だ。

サイバーハイジーンはあらゆる環境で実践することが大事である。クラウドとオンプレミス環境をハイブリッドに活用する企業はこれまで以上に多層防御への意識を高めることが求められる。境界防御や特定のセキュリティ製品のみへの依存では、対策は十分とは言えない。

サイバーハイジーンは地味ではあるが、コツコツと実践し、組織に浸透した取り組みとしていくことが肝要だ。文化としてセキュリティやセキュア開発サイクルの醸成に寄与することで、社員がセキュリティに対する意識を高め、過度なセキュリティ製品導入コストをかけずとも、インフラのサイバー攻撃耐性を向上できるというメリットがある。

<まとめ>

経営者は、前述した有益なセキュリティコンセプトも取り入れながら、明確で曖昧さのない「デジタルトラストの基本原則」を社内外に示すべきである。DXを推進し、真にデジタル時代のビジネスを持続的に成長させるためには、サイバーセキュリティ、プライバシー、データの安全性、信頼性といった「デジタルトラスト」を実現できる企業であり続ける必要がある。

「クラウド基盤の保護に役立つ、フォーティネットのクラウドセキュリティ」

マーケティング本部 プロダクトマーケティング シニアマネージャー

マーケティング本部 プロダクトマーケティング スペシャリスト

<市場動向とセキュリティリスク>

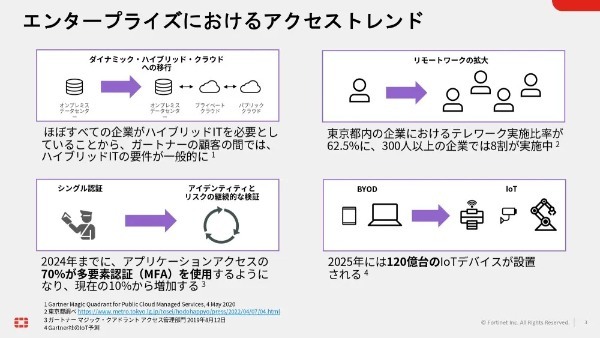

エンタープライズにおけるデータ保管場所は従来オンプレミスが中心であったが、昨今ではプライベートクラウドやパブリッククラウド、SaaSとの併用など大きく変化している。

リモートワークの拡大で、東京都内の企業におけるテレワーク実施比率が62.5%となり、300人以上の企業では8割が実施中だ。2024年までに、アプリケーションのアクセスの70%が、多要素認証を使用するようになるとの予測も出ている。2025年には、IoTデバイスも120億台が設置されると予測されている。

インフラストラクチャのアーキテクチャは、現在は拠点が増え、アクセス先もクラウドやSaaSなど様々だ。データセンターを介さない通信も増え、境界型のセキュリティでは保護が難しい時代になっている。アカウント情報の漏洩が増加しており、攻撃手法も巧妙になっている。

さらにDX進展により、新たな外部サービスを利用することでセキュリティ対策が行き届いていない箇所への攻撃にも備える必要がある。またクラウドサービスは責任共有モデルが前提のため、クラウドサービスプロバイダがリスク管理を担保する領域と、利用者自身が管理すべき領域が存在することを忘れてはならない。

<ゼロトラスト・アーキテクチャ>

米国のNIST SP 800-207でゼロトラスト・アーキテクチャの定義がされている。リソースへのアクセスはリクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定させる、すべての資産の整合性とセキュリティ動作を監視し測定するといった内容だ。リソースアクセスの際には必ず検証し、必要最小限のアクセスのみ許可する。

フォーティネットはこの考え方に基づき、誰がネットワークにいるのかを判別する認証システムを提供している。デバイス毎に証明書を発行して認証し、多要素認証を組み合わせることで正しいユーザーとデバイスであることを確認することが可能だ。役割ベースのアクセスも可能で、シングルサインオン(SSO)によりユーザー疲労も削減する。

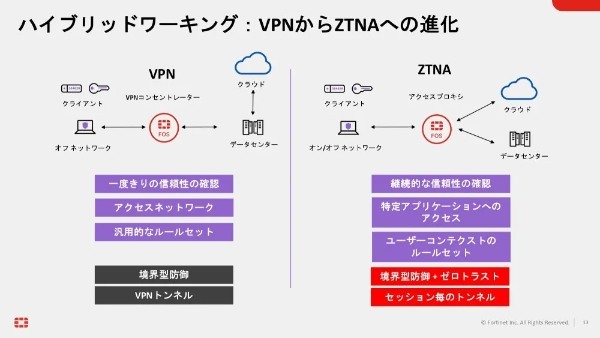

<従来型VPNの課題とゼロトラスト・アーキテクチャによる解決>

テレワークではVPNを採用している企業が多いが、従来型のVPNは境界防御モデルだ。一度アクセスに成功すると「暗黙の信頼」がリモートクライアントに与えられ、不正アクセスの影響範囲が広い。認証成功した端末には平等にアクセスが許可され、なりすましで認証が成功すると、正規端末と区別できない。

こうした課題を克服できるのがゼロトラスト・アーキテクチャで、プロキシを経由したアプリケーションアクセスによりアプリケーションを外部に露出せず、攻撃対象領域を最小化する。セッション毎にアクセスを許可し、VPNのようなオープンパイプを作らない。ユーザーIDおよびコンテキストベースのアクセス制御により、正当なユーザー、正常なデバイスからのアクセスを許可する。

ZTNAを採用することにより、ハイブリッドワーキングがよりセキュアになる。継続的な信頼性の確認、特定アプリケーションへのアクセス、ユーザーのふるまいに合致したルールセットを行う。境界型防御にゼロトラストが加わり、セッション単位でのトンネルを実現する。

<エンドポイントセキュリティ>

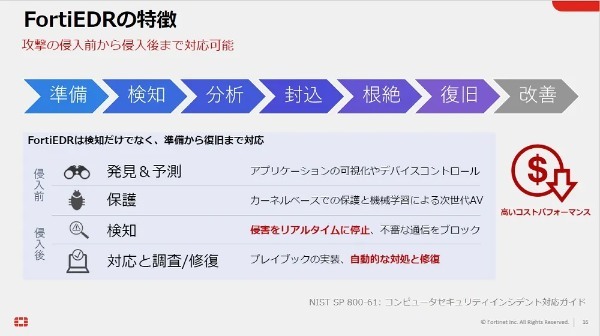

脅威からの保護にはエンドポイントセキュリティが重要だ。セキュリティポリシーが適用されない環境では、マルウェアの感染リスクが増加する。脅威の侵入を前提としたエンドポイントセキュリティのEDRが重要だ。EDRはEPPに侵入後の対策機能を備えたもので、侵入した攻撃の検知にフォーカスする。

一方で当社のFortiEDRは検知だけでなく、準備防御から復旧まで対応可能だ。デバイスに侵入した脅威を検知して、アラートを出すだけではなく保護まで実現する。侵入前に関しては発見・予測の機能があり、侵入後は侵害をリアルタイムに停止し、不審な通信をブロックする。従来人の手で行われていた初期対応も自動的に済ませることが可能だ。

<外部リソースを含むセキュリティ対策>

当社の「FortiRecon」により、攻撃者に先んじて脆弱性を発見することが可能だ。金融機関のように信頼度の高い情報を悪用するケースが増加していることに対応し、詐欺アプリやソーシャルメディアの監視が可能な機能も備えている。また攻撃者が何を計画しているのかの視点を把握することも可能だ。サイバーセキュリティは、プラットフォームによって保護する流れとなりつつある。

<クラウド時代に求められるセキュリティ対策>

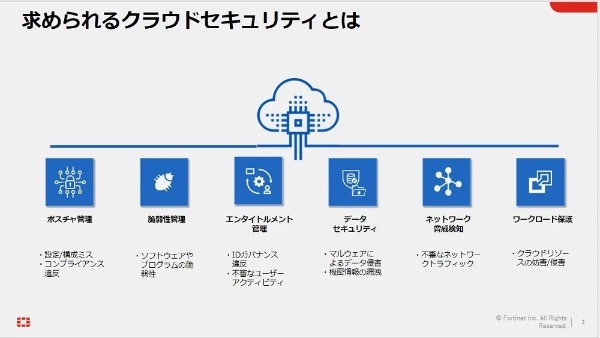

求められるクラウドセキュリティとして、1つめにポスチャ管理がある。設定/構成ミス、コンプライアンス違反を管理する。2つめは脆弱性管理で、ソフトウェアやプログラムの脆弱性を管理することは非常に重要だ。3つめはエンタイトルメント管理で、IDガバナンスや不審なユーザーアクティビティの発見を行う。4つめはデータセキュリティで、マルウェアによるデータ侵害や機密情報の漏洩を防ぐ。5つめはネットワーク脅威検知で、不審なネットワークトラフィックを遮断する。6つめはワークロード保護で、クラウドリソースの妨害/侵害から保護する。

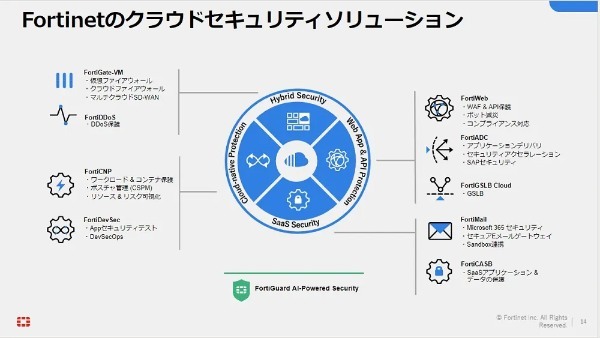

<FortiCNP>

当社のFortiCNPは、クラウドベンダーが提供する様々なツールとネイティブに統合された、クラウド時代のセキュリティソリューションだ。AWS、Azure、Google Cloudなどのマルチクラウド環境下でも、単一ダッシュボードで統一的な分析や保護が可能となる。

FortiCNPはリソース・リスク・インサイト(RRI)という技術により、クラウドベンダーツールからクラウド環境の情報を吸い出すことができる。設定/構成、脆弱性、機密情報、アクセス権、マルウェアなどについて分析し、スコアリングとともに分析結果をコンテキスト化する。

<ユースケース>

クラウド全体の可視化が不足すると、企業は設定ミスや巧妙な攻撃の検出、リスクの評価と軽減、最終的にはコンプライアンスとガバナンスの確保が困難となる。FortiCNPでは継続的なモニタリングにより、単一のダッシュボードから可視化することができ、セキュリティポスチャの強化に繋がる。

複数のストレージに保存された大量のデータにより、データ漏洩や設定ミスを防ぐことが困難なケースも多い。これに対してFortiCNPではデータ保存の設定ミスやデータ漏洩のを深く可視化することで、データセキュリティを強化できる。

FortiCNPではPCIDSS、HIPPA、その他規制に対するコンプライアンス要件を継続的に監視し、違反を検出する。包括的なコンプライアンスレポートを提供し、セキュリティコンプライアンスの要求事項を実現する。

脅威の検知とレスポンスに関して、FortiCNPではUEBAを使用し、異常な行動やイベントを分析する。セキュリティイベントに基づくアラートとトリガーアクションを自動化するポリシーを提供している。

開発サイクルの高速化に伴い、コンテナ環境下の開発も増えている。FortiCNPではコンテナのセキュリティ要素や関連性を一元的に可視化し監視することで、セキュリティの自動化を実現する。

<ForiCNPのメリット>

1つめのメリットは、クラウドネイティブインテグレーションで複雑さを軽減できることだ。2つめは特許取得のリソース・リスク・インサイトで、クラウドセキュリティを簡素化できる点だ。3つめはセキュリティオペレーションの効率化で、リスク管理および修復するためのプロセスの自動化が可能だ。

◆詳しい情報はこちらより

https://global.fortinet.com/apac-lp-jp-financial-security-dx2022

◆フォーティネットジャパンへのお問合せ

https://www.fortinet.com/jp/corporate/about-us/contact-us