OT(Operational Technology)セキュリティとは、工場設備やシステムの制御に関する分野のセキュリティを指します。ITにおけるセキュリティについてはよく知られている一方で、実はこのOTセキュリティについてはあまり知られていないのが実情です。

本記事では、OTセキュリティに興味がある方、あるいは仕事で関わる方に向けて、OTセキュリティの意味、重要性、対策手法などについて解説します。

目次

OTセキュリティとは?

ここでは、OTセキュリティの基本的な意味や分類について解説します。

OT(オペレーショナルテクノロジー)とは?

OTセキュリティの前提となるOT(Operational Technology)とは、機器や装置、製造プロセスなどの監視や制御を行う技術の総称です。具体的には、工場におけるセンサーを使った監視や業務自動化におけるロボットなどにOTの技術が活用されています。

従来、OTはインターネットを活用したICTの分野と独立して発達してきた分野です。しかし近年発達しているIoTにおいては、OTとICTの融合が欠かせないとされています。

OTセキュリティとは?

ガートナー社の定義によると、OTセキュリティは、人・資産・情報を保護するために物理デバイスなどを制御し、企業のOTシステムに対して状態変更を及ぼす手法や技術とされています。このことから、OTセキュリティはOTシステムをセキュリティリスクから守るための対策を総称したものといえるでしょう。

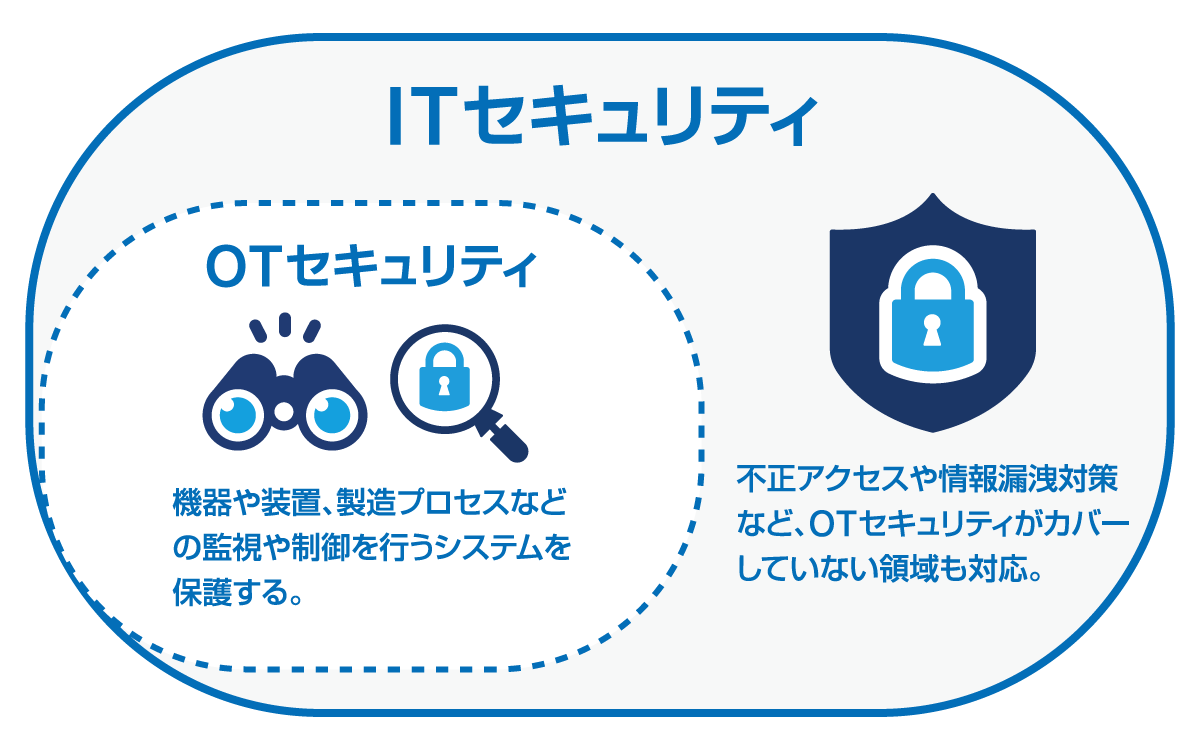

一方で、ITセキュリティはよく知られている通り、不正アクセスや情報漏洩対策などIT分野でのセキュリティ対策を意味します。対象としては従業員が用いるPCやタブレットといった端末、基幹システムを稼働させるためのサーバなどが挙げられます。これらは、機器の制御ではなく、情報共有や意思決定を行うための情報のやりとりが主な役割とされており、ここにOTとITの違いがあるといえるでしょう。また、以下の図のようにOTセキュリティは広義にITセキュリティの概念に含まれることもあります。

OT環境とは?

OTセキュリティについて正しく知るためには、背景となる環境について理解することが重要です。OTセキュリティの背景となるOT環境には、FA(Factory Automation)環境とPA(Process Automation)環境の二つがあります。

FA環境は、主に工場における製造プロセスの自動化を目的としたシステムから成り立つ環境です。一方、PA環境は石油プラントなどにおいて化学的な合成や精製の自動化を目的とするシステムから成り立ちます。

これらはOT環境として分類されるものの、両者には数多くの違いがあります。例えば、環境の構成変更を行う際、一般的にFA環境の構成変更は容易とされる一方で、PA環境では難易度が高いとされています。また、それぞれの環境でセキュリティ対策を立てて、保護すべき対象にも違いがあります。これら以外にも以下の表に示す通り、いくつかの違いがあることから、OTセキュリティについて考える際にはどの環境に該当するのかを把握することが重要です。

OTセキュリティにまつわる技術

ここでは、OTセキュリティに関連する技術であるSCADAとIIOTについて解説します。

SCADA

SCADA(Supervisory Control and Data Acquisition)は、監視制御とデータ取得を意味するOTセキュリティの概念です。SCADAを前提としたシステムでは、各拠点に分散したセンサーで収集したデータを中央コンピュータに送信して、集中管理を行います。

SCADAを活用することで各拠点に点在する制御装置など一元的に管理することが可能です。昨今は製造業を始めとして、広い分野で自動化が進みつつあり、制御対象となる機器や収集すべきデータが多岐にわたることからSCADAの活用が増えていくと予想されます。

IIOT

IIOT(Industrial Internet of Things)とは、一般的に「モノのインターネット」を指すIoTの類似概念であり、特に工場のセンサーや機器から収集したデータをインターネットで共有する技術を指します。

OT環境における機器や生産プロセスの制御においては、工場内のセンサーやカメラから得られるデータの収集と分析が欠かせません。特に収集すべきデータ量が膨大になるケースにおいては、収集したデータの分析についてインターネットを経由したクラウド環境で行うこともありますので、IIOTはOT環境の実現に不可欠な技術といえるでしょう。

なぜOTセキュリティが重要なのか?

ここでは、OTセキュリティが重視されるようになった理由について解説します。ある調査によると、ビジネスの現場におけるセキュリティ対策は不十分と言わざるを得ない状況にあります。従来、OT環境に配置される多くのデバイスはインターネットから隔離された組織内部のネットワークで管理されていました。

しかし、近年は他拠点との通信やデータ分析のためにインターネットに接続するケースがあります。そのため、OTの分野においてもサイバーセキュリティのリスクと対策の必要性が認知されるようになったのです。

外部との接続によるセキュリティリスク増大

従来のOT環境は工場や拠点で完結した閉域ネットワークを前提としており、外部からの侵入はありえないと考えられがちでした。しかし、スマートファクトリー化によるインターネット接続や外部からのデータ持ち込みから何らかのリスクにさらされる可能性があることから、その認識は改める必要があるでしょう。

その一例が、イランで起きたウラン濃縮施設へのサイバー攻撃です。このケースでは、施設そのものは閉域ネットワークの中で管理されており、本来は外部からの攻撃は考えられない状況にありました。しかし、保守作業時に使用したUSBなどを経由してマルウェアが侵入し、施設の遠心分離機が破損するという被害が生じたのです。原子力関係の施設や医療機関などのいわゆるミッションクリティカルといわれる施設がサイバー攻撃にさらされた場合、その被害は災害に匹敵するといえるでしょう。

近年はIoTの発達によりインターネットと工場をつなげて生産性の向上を図るスマートファクトリー化が進んでいます。そのメリットは大きい一方、外部との接続が増えたという点でセキュリティリスクは急激に増しているのです。

サイバー攻撃の被害拡大と巧妙化

近年は業界を問わずランサムウェアを始めとしたサイバー攻撃の被害が拡大しています。OT環境が多く存在する製造業の分野においても、2020年6月に大手自動車メーカーがランサムウェアの被害を受けて操業停止を余儀なくされたケースがあります。

以下の図表にある通り、規模によるもののサイバー攻撃によって受ける損害は多岐にわたり、金額に多額になる傾向があります。被害を復旧する過程においても、原因調査、端末の入れ替え、再発防止策の立案などの作業が発生し、多くの人員を動員して対応する必要があるでしょう。また、これらの対応によってビジネスが停止することになり、売上などの機械的な損失にもつながります。特にクレジットカード会社など個人情報を扱う企業であれば、社会的な信用の失墜も避けられません。

特にセキュリティの脆弱性を発見次第、即座に攻撃を仕掛ける「ゼロデイ攻撃」が深刻化しています。ゼロデイ攻撃は、OSやソフトウェアの脆弱性を自力で発見しマルウェアを組み込む攻撃手法です。OSやソフトウェアの開発元からも継続的にセキュリティパッチが出されているものの、攻撃者の手法も 時を経て巧妙化しているといえるでしょう。

OTセキュリティ対策を行う際の注意点

ここでは、OTセキュリティの対策を立てるうえで求められる点について、いくつか代表的なものを解説します。

セキュリティリスクの可視化

OTセキュリティ対策を実施するための第一歩として、工場や施設におけるOT環境がどのような構成になっているのかを把握することが重要です。単純にOT環境といった場合でも、FA環境なのかPA環境なのか、どのような機器が用いられているか、外部との接続はあるかといった点で、さまざまなOT環境が存在します。

特に長年運用されているシステムでは、構成管理上認識されていない機器が存在する、思いもよらぬところで外部への通信が発生しているなど、想定外の脆弱性が潜んでいる可能性が高いのです。このようなケースは従来の管理では見落とされる可能性があるため、セキュリティ対策の一環として施設内に存在する機器やネットワークの棚卸を行うことが重要です。

そのため、OT環境の構成を正しく把握することができれば、どこにセキュリティ面での脆弱性があるのかが可視化され、重点的に対策を立てるべき箇所が見えてきます。セキュリティ対策にかけられる予算には限りがあるケースが多いため、優先順位を立てて的を絞った対策を練ることが重要です。

既存システムに影響を与えない

OT環境で動くシステムの多くは長時間の停止が許されない、いわばミッションクリティカルとされるものが多い傾向にあります。例えば、自動車メーカーの生産ラインは昼夜問わず動いており、たとえ短時間であっても停止すると生産計画に影響が発生します。メーカーにもよりますが、数分間の停止で数百万円単位の損失につながるといわれているのです。

そのため、セキュリティ対策のために頻繁かつ長時間のメンテナンスが発生する、誤検知による停止が多発することは現場の反発を招くとともに売上減少や機会損失の増大などのデメリットをもたらすことになるでしょう。

当然ながらサイバー攻撃による停止も避けなければなりませんので、OTセキュリティの対策は必須です。そのため、いかに現場の活動を止めずに十分なセキュリティ対策を施せるかが重要になるのです。

セキュリティ事故の迅速な検知と対処

万が一、サイバー攻撃を受けたなどのセキュリティ事故が発生した際には、迅速に検知し影響範囲の把握に努める必要があります。セキュリティ事故を迅速に検知できれば、影響箇所を他のネットワークから分離するなどして、全体的な影響を最小限に留めることができるのです。OTセキュリティの対策においてもサイバー攻撃の迅速な検知と対処が求められるといえるでしょう。

サイバー攻撃の検知にはIDS (Intrusion Detection System)やIPS (Intrusion Prevention System)などの機能を備えたソフトウェアを導入することが有効な対策となるでしょう。IDSはサイバー攻撃の検知までを主な対象とする一方で、IPSはサイバー攻撃からの防御や通信の遮断までを担っています。これらは数多くのラインナップが存在しますので、用途や予算に応じて利用を検討するとよいでしょう。

セキュリティ事故は従業員には認識できない形で起きてしまうケースもあり、これらの報告を人に任せてしまうと早期に検知できず、瞬く間に事態が深刻化する可能性があります。迅速な対処につなげるためにも、検知の自動化は欠かせないといえるでしょう。

OTセキュリティ対策を行うメリット

OTセキュリティ対策を正しく行うことで、セキュリティの可視化などさまざまなメリットが期待できます。ここでは、OTセキュリティ対策を行うことで期待できるメリットについて代表的なものをいくつか紹介します。

サイバーセキュリティ状況を可視化できる

OTセキュリティ対策を行うことで、現場のサイバーセキュリティ対策の状況をリアルタイムで可視化することができます。ネットワーク上に存在するOT機器を把握することができれば、セキュリティ面でのリスクや脆弱性を早期に検知し、対策を講じられるでしょう。

適切なユーザーに適切なアクセス権限を付与できる

OTセキュリティの対策の一つに、適切なアクセス権限の付与が挙げられます。例えばシステムの根幹に関わる設定変更などの権限は、管理者のみに付与されるのが望ましいでしょう。適切なOTセキュリティの仕組みを導入することで、アクセス権限の適切な管理も可能になります。

継続的な改善ができる

OTセキュリティの仕組みが適切に導入されていれば、セキュリティ管理の継続的な改善も期待できます。OTセキュリティを管理するツールの多くには、システムのユーザーから操作ログなどを収集する機能があるため、データに基づいた客観的な対策立案が可能です。

OTセキュリティベンダーを選ぶ基準

自社でOTセキュリティの仕組みを構築することは、費用や技術の観点で難しいケースが多い傾向です。そのためOTセキュリティ管理のツールを提供するベンダーを選定したうえで検討することになるでしょう。ここでは、OTセキュリティベンダーを選ぶ基準について解説します。

・自社のセキュリティ基準に適合しているか

第一に重要な基準は、OTセキュリティベンダーが提供する製品が自社のセキュリティ基準に適合しているかどうかです。仮に開発元が大手企業であり、安価であったとしても自社の基準に合わないものであれば検討対象から外すべきでしょう。

・導入実績の多さ

次に重視すべきなのは、導入実績の多さです。OTセキュリティに限らず、導入実績の多さはその製品の品質と顧客からの評価を表す指標になります。また、導入後のサポート体制の充実度を判断する材料にもなるでしょう。

・導入にかかるコスト

導入にかかるコストも重要な基準の一つです。セキュリティ対策にかけられる予算は限られているケースが多いため、予算にあった価格帯で提供可能なベンダーを選定する必要があります。この際は、初期費用だけではなくサポートや保守などのランニング費用についても中長期的な予算と照らし合わせて考慮するようにしましょう。

OTセキュリティ対策を実施するための3ステップ

ここでは、実際にOTセキュリティの対策を立てるために必要な3つのステップについて解説します。

【STEP1】現状の整理

セキュリティ対策検討・企画に必要な要件の整理

OTセキュリティ対策の立案においては、まず現状整理としてセキュリティ対策の検討や企画に必要な要件を整理することが求められます。例えば、法規制、業界ルールなどの外部要件や社内システム構成、セキュリティルールなどの内部要件に分けて整理するとよいでしょう。業務の整理と重要度の設定

次に実際に行っている業務の中でシステムがどのように使われているのかを整理します。例えば、生産計画の立案においては現場のOA端末から日次で入力しているなどといった事実を収集します。この整理においては、一連の生産工程の中で漏れがないこと、それぞれの業務の実施者が明確になっていることが重要です。

業務の整理が完了した後は、重点的なセキュリティ対策が必要な業務を明確にします。ビジネスへの影響度合いに応じて、業務の重要度を大・中・小に分けるなどして整理するとよいでしょう。

ただし、業界や企業によって置かれた環境はさまざまですので、これらを加味して重要度の設定を行うことが重要です。保護対象の整理と重要度の設定

業務単位での整理に続いて、実際にセキュリティ対策を施す機器などの保護対象を明確にします。保護対象となるシステムの構成要素としては、ネットワーク、装置・機器・データなどが考えられるでしょう。保護対象についても業務と同様に、漏れなく一覧化して、重要度の設定を行うことが重要です。

【STEP2】OTセキュリティ対策の立案

現状の整理結果に基づいて、自社の置かれた環境を考慮したうえで、業務と保護対象に対して複合的に優先度と重要度の設定を行います。これまでの整理では各業務や保護対象の重要度を設定しましたが、ここでは新たに優先度を設定することが重要です。

優先的に取り組む範囲を明確にすることで、限られた予算と期間の中で実現可能な方針を立てることができます。優先順位の設定においては、業務の重要度と脅威レベルを掛け合わせてセキュリティ要求レベルを設定するなどの方法がありますので、これらの手法を活用するとよいでしょう。

また、対策の立案においてはシステム観点と物理的な観点で分けて考える必要があります。システム観点では、ネットワークやサーバ機器の構成、導入されているソフトウェアに応じた対策が考えられます。一方、物理的な観点では工場建屋の防災対策、電源系統、水道、ガスなどのインフラが挙げられるでしょう。

特に中小企業においてはシステムと物理の観点で明確な分類がされていないケースがあります。セキュリティ対策の立案においては、これらを明確に区別して対策を立てる必要があることから、事前の現状整理が重要になるでしょう。

【STEP3】セキュリティ対策の実行と継続的な運用

セキュリティ対策の立案後は、その実行と継続的な運用が求められます。ここまでの取り組みで得られた情報をベースに、ビジネス環境、技術の変化等に応じて計画・対策・運用状況の見直しを行い、改善を重ねることが重要です。

特にサイバー攻撃の早期認識と対処については、サイバー攻撃の手法が時とともに変化することから、必要に応じて対処手順の修正や使用するソフトウェアを変更するなどの継続的な見直しが必要となるでしょう。

また、製造業においては材料の調達や完成品の出荷などにおいて、他の企業との関わりが密接になる傾向があり、サプライチェーン全体でセキュリティ対策を実施することが重要となります。特に他社とのシステム連携が発生する部分についてはインターネットを介さない専用線を用いるなどセキュリティリスクを低減するための取り組みを、他社とも連携しながら進めていく必要があるでしょう。

OTセキュリティ対策の代表例

OTセキュリティの対策を行う場合、具体的に何をすればよいのでしょうか。対策を行う際、参考になるのがNIST CSF(Cyber Security Framework)です。ここでは、OTセキュリティにおけるセキュリティ対策の代表例をNIST CSFをもとに以下の表にまとめました。

フレームワーク「NIST CSF(Cyber Security Framework)」

NIST CSFは、米国で整備された重要インフラにおけるセキュリティ改善のためのフレームワークです。識別、防御、検知、対応、復旧のそれぞれで必要な対策が整理されており、それぞれのフレームワークの定義は、以下のようになっています。

またNIST CSFは、サイバーセキュリティのガイドラインであるものの、難解な専門用語がなく経営層や一般従業員といったITの専門家ではない人たちでも理解しやすいことが大きな特徴です。さらにサイバー攻撃を受ける可能性を減らしたり被害を最小化にしたりすることを想定した内容になっています。

サイバー攻撃は、時代を追うごとに巧妙化しており、ビジネスの現場からの完全なセキュリティリスク排除は現実的ではありません。そのためサイバー攻撃やその被害は、「起こりうるもの」として対策を立てる必要があるのです。

【NIST CSFのフレームワーク】

識別:セキュリティリスクを特定すること

防御:サイバー攻撃を予防すること

検知:サイバー攻撃を検知すること

対応:サイバー攻撃による被害を最小化すること

復旧:被害を受けた状態から正常に戻すこと

| 対策 | 分類 | 組織単位での対応 | 技術面での対応 |

| 資産管理 | 識別 | 資産の棚卸し、台帳の作成 | ツールを用いた監視の自動化 |

| リスク評価 | 資産の重要度と脅威の大きさに基づくリスク評価基準の整備 | 潜在的なセキュリティリスクの想定 | |

| 意識向上 | 防御 | 一般従業員も含めたセキュリティ意識の啓発、訓練 | 演習による専門家と関係者の訓練 |

| 保護技術 | セキュリティ対策の実装と運用に向けた研修や訓練の実施 | 脆弱性対策、アクセス管理、認証情報管理に必要なツールの導入 | |

| 監視 | 検知 | セキュリティ監視体制の整備 | OTネットワーク内を常時監視できる仕組みの整備 |

| 異常検知 | 異常を検知した際の情報伝達ルールの整備 | 異常を検知し警告を発する仕組みの整備 | |

| 分析・対処 | 対応 | アラートの原因分析と対処策の検討 | データ分析や対応手順の自動化 |

| コミュニケーション | 原因分析結果と対処策の報告、連絡 | 情報共有システムの活用 | |

| 改善 | 復旧 | インシデントの原因分析に基づく再発防止、改善策の検討 | 電子データの調査・分析(デジタルフォレンジック)を通した原因究明 |

| コミュニケーション | インシデントの対応完了報告と再発防止策の提案 | 残存するセキュリティリスクの把握 |

OTセキュリティ対策の重要性は時を追うごとに増している

従来、工場などのOT環境は外部からは隔絶された閉域ネットワークの中で機器が管理されており、基本的に外部からのサイバー攻撃はありえないと考えられてきました。

しかし、近年はスマートファクトリー化の進展やサイバー攻撃の巧妙化などによりOT環境におけるセキュリティ対策の重要性も増しています。本記事を通してOTセキュリティについて理解し、今後の対策立案に役立てていただけますと幸いです。

(提供:Koto Online)