テレワークやクラウドサービスの普及により、社内外の情報境界があいまいになっていませんか。近年、従来のセキュリティ対策では情報漏えいなどの脅威を防ぎきれない状況が発生しています。そんな状況のなか注目を集めているのが「ゼロトラスト(ゼロトラストセキュリティ)」です。

本記事では、ゼロトラストとは何か、ゼロトラストセキュリティと従来のセキュリティとの違い、導入に必要な具体的な対策についてわかりやすく解説します。

ゼロトラストとは

はじめにゼロトラストの定義と概要、境界防御の限界と近年の傾向、システムの更新の必要性について解説します。

ゼロトラストの概要

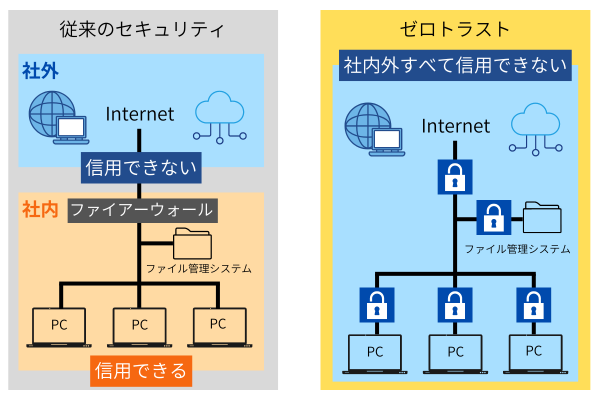

ゼロトラストとは、ネットワークの内部・外部を問わず、すべての通信によるアクセスを「信頼できないもの」と見なすことを前提とするセキュリティの考え方です。従来のセキュリティモデルは、社内ネットワークを「安全な場所」と見なし、外部からのアクセスを厳しく制限する「境界型防御(境界型セキュリティ)」でした。

一方、ゼロトラストはどこからアクセスがあっても常に認証と認可を行い、社内・組織のシステムやデータなどに接続するすべての通信を厳格に検証したうえでアクセスを許可する方法を採用しています。内側と外側という考え方そのものをなくし、より強固なセキュリティを実現することを目指すものです。ゼロトラストに基づく具体的な方策としては、以下のようなものが挙げられます。

・ネットワークの内外を問わずユーザー認証の強化を徹底する(例:多要素認証の活用、通信経路の暗号化など)

・ネットワークへの通信、ネットワークと接続されている各種のデバイス(例:パソコン、企業システム、サーバなど)の監視と検知

・アラートに24時間体制で対応できる対応システムの導入、インシデントに対する分析を行う体制構築(例:SOC、CSIRTなど)

・従業員への継続的なIT教育、内部からの情報漏えいを防ぐコンプライアンス教育(IT資産管理なども含む)

・企業ガバナンスの策定と徹底

ゼロトラストの定義

デジタル庁では、ゼロトラストおよび境界型セキュリティについて以下のように定義しています。なおゼロトラストの概念を利用した論理的構造的な考え方を「ゼロトラストアーキテクチャ」といいます。

| 用語 | 意味 |

|---|---|

| 境界型セキュリティ | 従来のセキュリティの基本的な考え方であり、境界で内側と外側を遮断して外部からの攻撃や内部からの情報流出の防止を試みる。境界型セキュリティは「信頼できないもの」が内部に入り込まない、また内部には「信頼できるもの」のみが存在することが前提となる。セキュアなネットワークの構築が中心となる。 |

| ゼロトラスト | 境界の内部が侵害されることも想定したうえで、情報システムおよびサービスの要求ごとに適切かつ必要最小の権限でのアクセス制御を行う際に、不確実性を最小限に抑えるように設計された概念。 |

| ゼロトラストアーキテクチャ | ゼロトラストアーキテクチャは、ゼロトラストの概念を利用し、クラウド活用や働き方の多様化に対応しながら、政府情報システムのセキュリティリスクを最小化するための論理的構造的な考え方。 |

ゼロトラストをとりまく状況と従来の防御との違い

デジタル化とその活用、インターネットの広がり、それに伴うクラウドの普及に伴って現在の私たちの社会や日常的な情報活用術、情報端末はすべてネットワークでつながっています。生活だけでなく企業や組織、ひいては国家の運営や社会的インフラストラクチャの滞りない運用と保全、産業などもすべてインターネットを活用した情報化社会として成長を続けているのです。

企業などにおける業務も、今やデジタル技術と情報ネットワークがなければ成り立たなくなったといえます。距離に関わらず、タイムラグも起こさず多くのものを「つなぐ」技術は、社会の利便性とともに企業の業務効率を大きく向上させました。それと同時に、すべてのものがつながるなかでセキュリティリスクも顕在化することになりました。

古くは、コンピューターウイルスのばらまきによる愉快犯程度であったものが、近年は情報の窃取による大規模な犯罪行為になり、その手口もさまざまに変化しています。このような「サイバー攻撃」から企業や組織、個人の情報を守るためにセキュリティシステム(防御方法)が生み出されてきました。そのなかで従来のセキュリティ対策の中心となっていたのは「境界型防御」と呼ばれる対策です。

これは、ネットワークを「信頼できる内側」「信頼できない外側」に分け、内と外の「境界」に防御壁などを設置し対策するものでした。

例えば内側とは、社内ネットワーク、社内LANなどで接続されているシステムやデータセンター、サーバなどを指します。外側のネットワークとは、主にインターネットのことです。これらが接続されると外側の情報が内側に入り、内側の情報はインターネットを通じて世界中につながることになります。

そのため「境界」上にファイアーウォールやIDS/IPS、WAFなどのセキュリティ機器(防御壁)を設置し、外側から入ってくるコンピューターウイルスを防ぐことが一般的です。通常とは異なる通信アクセスを検知して即座に攻撃を遮断するもの、それをセキュリティセンターに通知するものなどがあります。

このような従来型セキュリティ対策(現在は必ずしもそれだけを担っているわけではないものもあります)は「内側と外側の区別がある」ことが大前提です。重要なデータやシステムは、内側にあり、保護するためには境界線を守ればウイルスなどの悪意をもつ攻撃は入ってこれません。もっといえば、最初から外部ネットワークと切り離しておけばそもそもサイバー攻撃に遭うこともありません。

現在は、情報化社会の拡大やIT環境の変化により本来は外側とされていたインターネット上に、従来ならば内側に置かれていた重要なデータやシステムがあることも少なくありません(後述)。このような状況から従来のセキュリティ対策とは異なる新しい考え方として提唱されているのが「何も信頼しない」、すなわち「ゼロトラスト」です。

ゼロトラストが必要とされる背景

ゼロトラストが必要とされる背景としては、以下のようなものが挙げられます。順番に解説します。

①クラウドサービスの利用増大に伴う境界型防御の限界

②テレワークの普及

③情報漏えいリスクの増加と企業ガバナンス向上が求められる社会の変化

④デバイスの多様化やBYOD(個人携帯の業務利用)の広がり

⑤企業・組織コラボレーションの増加

⑥サイバー攻撃の多様化

①クラウドサービスの利用増大に伴う境界型防御の限界

近年のクラウド(クラウドコンピューティング)の普及と活用の拡大です。クラウドは、インターネット上にあり、それまでのネットワークの「安全な内側」「危険な外側」という概念と一致しません。またクラウドには、さまざまな形態があり、なかにはほぼオンプレミスと同様にネットワークから切り離された状態で構築されているものもあります。(プライベートクラウドなど)

しかし基本的にはネットワークとつながっており、情報は不特定多数と共有するクラウド上にあります。企業の活用も進んでいるなかで、もはや「内側」「外側」という概念は意味をなさないケースが多くなっているのです。

②テレワークの普及

世界規模の感染症の流行(新型コロナウイルス禍)により、物理的な人の移動が制限されていた時期に働き方が大きく変わったことも理由の一つです。リモートワーク、すなわち企業の建物内部ではなく自宅やサテライトオフィス、もしくは自由な場所での勤務が増えました。これにより「守られている建物の内部」ではなく「防御体制のない外部」から社内システムにつながらざるを得なくなりました。

また社員の持つ端末(パソコンなど)が外部に持ち出されることで、その端末を仲介してインターネットと社内ネットワークもつながることになります。保護されるべき「内側に切り離されていたもの」が、外側とつながり、物理的にも仮想的にもさまざまな場所に存在することになると、もはや「境界」という概念自体がほぼ意味を成しません。

そのため従来の「壁を作って守ればよい」という考え方だけでは、悪意のある外部からの攻撃は防げません。

③情報漏えいリスクの増加と企業ガバナンス向上が求められる社会の変化

情報漏えいリスクは、年々高まっており、IPA(独立行政法人情報処理推進機構)でも注意喚起を行っています。ウイルス感染することで情報を抜き取られるほか、社内の人間のデータを持ち出すなど意図的な情報漏えいも増加傾向です。

複数のセキュリティソフトの導入による多層防御のほか、エンドポイント(端末や社内ネットワークの入口など)を重点的に監視するエンドポイントセキュリティツール(EDR)の設置、それを用いたマネジメントサービス(MDRなど)の活用も必要です。

その他、セキュリティとネットワークを一体のサービスとして提供するSASEソリューションや、多数の機器類を連携監視して防御を行うSOARの導入、セキュリティ体制としてSOCやCSIRTの社内構築など、多面的なセキュリティ対策を行うことが重要です。

現代では、それらとともに企業のガバナンスやコンプライアンスの向上が求められています。また情報漏えいを防ぐためのセキュリティやコンプライアンス教育など、従業員に対する継続的な教育体制づくりも必要です。

(参考)IPA:内部不正による情報セキュリティインシデント実態調査-調査報告書-

④デバイスの多様化やBYODの広がり

今やパソコンだけでなくタブレットやスマートフォンなどさまざまなデバイス(端末)が同時に活用されるようになっています。企業でも従業員に専用のスマホやタブレットを貸与することも増加傾向です。

一方、企業の備品を従業員に貸与するとコストがかかります。これを軽減するためにBYOD(Bring Your Own Device:個人携帯の業務利用)を採用し、従業員個人のデバイスを業務に活用することを認める企業も増えています。

しかし個人デバイスを業務でも使う場合、どこまでが個人の情報で、どこからが業務で必要な情報なのか境界があいまいになりがちです。また個人のデバイスに企業情報が簡単に取り込まれてしまうため漏えいリスクも高まります。

⑤企業・組織コラボレーションの増加

クラウド活用が企業にも普及しているため、企業や組織同士のコラボレーションもしやすくなりました。情報のやり取りもメール添付などのリスクある方法を取らずにファイル共有サーバなどを介して行うことが可能です。これにより企業や組織ごとの区切りもあいまいになっています。また一つの企業のセキュリティ対策レベルが低いとコラボレーションする企業にもリスクが高まるおそれがあります。

⑥サイバー攻撃の多様化

サイバー攻撃は、日々変化・進化し多様化しているため、同じ種類のウイルスでも対応できない例が多くなっています。セキュリティソリューション自体も日々情報を収集し分析して、進化していく必要があり、スピードも求められます。

例えば「ゼロデイ攻撃」とは、ソフトウェアやOSなどの未知の脆弱性を突く攻撃です。未発見・未公開のバグを悪用するため、攻撃を受けると従来の防御では対策がほぼできません。そのためできるだけ素早い検知と分析、対応が必要です。これらの新しい攻撃パターンへの対策としても、ゼロトラストの考え方は重要になります。

ゼロトラストの歴史

ゼロトラストの概念自体は、新しいものではなく2000年前後からその萌芽が見られます。しかし具体的な用語として「ゼロトラスト」が提唱されたのは、2010年に米国の調査会社であるForrester Research社のアナリスト、ジョン・キンダーバーグ氏によるものとされています。

| 年代 | 内容 |

| 2004年以前 | アメリカの国防情報システム庁(DISA)と国防総省は「ブラックコア」と呼 ばれる安全な組織戦略に関する研究を発表した |

| 2004年 | 国際標準化グループとして Jericho Forum(ジェリコ・フォーラム)を正式 に設立し「非境界化」問題の解決に注力する |

| 2010年 | Forrester Research(フォレスター・リサーチ)社の John Kindervag(ジョ ン・キンダーバーグ)氏よりインフラから信用を取り除くことを行うことを 前提とした考え方である「ゼロトラスト」を提唱した。 提唱内容:「誰も(ユーザー),どこも(ネットワーク),何も(デバイス)信 用せず,アクセスごとに必ず安全性を確認する」 |

| 2017年 | Gartner(ガートナー)社,CARTA フレームワークを提唱。「継続的かつ 動的なリスクや信用の評価」(信用性の高・低によって,情報システムへ の接続に必要な手順を変える) |

| 2018年 | Forrester Research ( フォ レス ター ・ リサーチ )社,ZTX( Zero Trust eXtended)フレームワークを提唱。「相互に関係する7領域のセキュリテ ィ製品やソリューションを組合せる」 |

| 2020年 | NIST SP800-207 発行,ゼロトラストアーキテクチャ 「ゼロトラストの基本的な考え方を整理(2020 年 8 月発行)」 |

【参考】ゼロトラスト以前のセキュリティモデル「境界型防御」の特徴

ゼロトラストが注目される背景には、従来のセキュリティモデルである「境界型防御」の限界があります。境界型防御は長年セキュリティの主流でしたが、前述のとおり、現代のIT環境の変化に対応できなくなってきています。現在は「併用」することで多層防御の一翼を担っています。

<境界型防御の特徴>

・明確な境界:社内ネットワークと外部ネットワークを明確に分ける

・境界での防御:ファイアーウォールや侵入検知システムなど、境界線にセキュリティ対策を集中させる

・内部は安全:いったん社内ネットワークに入れば、比較的安全とみなす

・メリット:ネットワーク構成が比較的シンプルで、導入しやすい。また長年実績があり、多くの企業で採用されている

ゼロトラスト実現に必要なソリューション

ゼロトラストを実現するためには、さまざまなセキュリティソリューションを組み合わせ、体系的なセキュリティ対策を構築することが重要です。

エンドポイントセキュリティ

エンドポイントは、PCやスマートフォン、IoTデバイスなど、ネットワークに接続されるあらゆるデバイスを指します。EDR(Endpoint Detection and Response)は、これらのエンドポイントにおけるマルウェア感染や不正な動作(ふるまい)を検知し、対応するためのソリューションです。ふるまい検知とは、正常な通常の動作から逸脱している状態を検知することで、未知の脅威にも対応できます。

例えばインシデント対応(攻撃を受けた際の迅速な対応を支援し、被害拡大を防ぐ)のほか、インシデント情報を収集し分析できるものなどさまざまです。

ユーザー認証・デバイス認証の仕組みの構築

多要素認証の利用によるユーザー認証の強化が重要になります。多要素認証とは、認証の3要素のうち異なる2つの要素を用いて認証を行う方法です。ワンタイムパスワード認証や端末認証などさまざまな認証強化方法があります。

(例)

・IDaaS

異なる組織のIDやシステム認証・認可を一元管理できるシステム。管理部門や担当者の負担を軽減できる

ネットワークセキュリティ

ネットワークセキュリティは、企業ネットワークを保護するためのさまざまな技術やツールの総称です。

(例)

・ファイアーウォール

ネットワークへの不正なアクセスを遮断します。

・VPN

異なるネットワーク間を安全に接続します。

・IDS/IPS

ネットワーク上の不正な活動を検知し、侵入を防ぎます。

・WAF(Web Application Firewall)

Webアプリケーションを攻撃から守るためのセキュリティ対策の一つです。Webアプリケーションへの攻撃の検知と阻止、不正なトラフィックのフィルタリング、Webアプリケーションの保護を行います。主にECサイトなどで活用されています。

各プロバイダが提供するサービスや機能が異なるため、導入の際には、自社の環境に最適なものを選択する必要があります。

クラウドセキュリティ

クラウドサービスを利用する際には、データ漏えいや不正アクセスなどのリスクに対応するためのクラウドセキュリティが不可欠です。クラウドの提供企業やサービスごとに差異があり、セキュリティ機能や設定が異なります。

(例)

・CASB

クラウドサービスへのアクセスを制御し、データ漏えいを防ぎます。

・IAM(Identity and Access Management)

企業が利用するシステム(社内アプリケーション、クラウドサービスなど)ごとに、複数のIDを統合管理しアクセス権限を監視する仕組みです。

トータルにセキュリティ監視するシステム

企業全体のセキュリティ状況を統合的に監視し、インシデント発生時に迅速に対応するためのシステムです。

(例)

・SOAR

Security Orchestration,Automation and Responseの略。セキュリティインシデント発生時の対応を自動化し、効率化します。

・SIEM

Security Information and Event Managementの略。さまざまなセキュリティ製品から収集したログデータを統合的に分析し、セキュリティ脅威を検知します。

セキュリティを担う部門の設立

専門的な知識とスキルを持った人材で構成されるセキュリティ部門を設立することで、より高度なセキュリティ対策を実現できます。

(例)

・CSIRT

Computer Security Incident Response Teamの略。セキュリティインシデント発生時の対応を専門的に行います。また日常的な情報分析、組織内のセキュリティ体制構築なども担当します。

・SOC

Security Operation Centerの略。24時間365日のセキュリティ監視体制を構築します。セキュリティインシデントが起きた際に最前線で活動します。

アウトソーシングの活用

専門知識やリソースが不足している場合、セキュリティ対策の一部を外部に委託するのも一つの方法です。

(例)

・MDR

Managed Detection and Responseの略。セキュリティ監視とインシデント対応を外部に委託します。

・XDR

Extended Detection and Responseの略。エンドポイントやネットワーク、クラウドなど複数領域のセキュリティ情報を統合的に分析し、脅威を検知します。

企業におけるゼロトラスト実現に向けた注意点

ゼロトラストは「何も信頼しない」という意味です。しかしそれは、否定的な意味ではなく通信や接続について「すべてを一度必ず確認する」という対策方法を指しています。ゼロトラストを実現するためには、さまざまなソリューションを組み合わせ自社の環境に最適なセキュリティ対策を構築することが重要です。

ゼロトラストの導入は、企業にとって大きな変革を伴う可能性がありますが、そのメリットは計り知れません。またツールなどを導入するだけでゼロトラストは完了しません。社内の体制構築や従業員教育、全員がセキュリティに対する高い意識をもち日々注意することが求められます。導入が難しい場合は、アウトソーシングを活用するなど自社の状況に即した方法をとることが大切です。

まとめ

本記事では、ゼロトラストとは何か、定義と概要、ゼロトラストが必要とされる背景、具体的なゼロトラストを実現するソリューションについて解説しました。ゼロトラストとは、ネットワークの境界線ではなくアクセスしようとするあらゆるユーザーやデバイス、アプリケーションを「信頼せず常に厳密に検証する」セキュリティモデルのことです。

すべてのアクセスに対して認証と認可を行うことで、より強固なセキュリティを実現します。ゼロトラストの導入は、現代のIT環境におけるセキュリティ対策として不可欠であり、有効な手段といえるでしょう。

(提供:Koto Online)